No se puede evitar un abrumador ataque DDoS, pero se puede minimizar su impacto. He aquí cómo.

No se puede evitar un abrumador ataque DDoS, pero se puede minimizar su impacto. He aquí cómo.

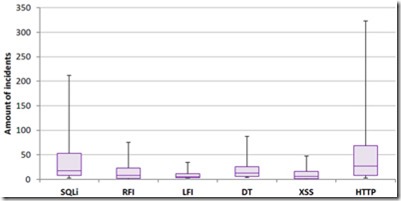

Los ataques de denegación de servicio (DoS) -particularmente el ataque distribuido de denegación de servicio (DDoS)- han afectado a muchas empresas recientemente, desde Sony hata el Bank of America.

Durante años, la mayoría de las compañías amortizaron los ataques DoS, como un riesgo aceptable, ya que la probabilidad de convertirse en víctima era relativamente bajo y el riesgo de daño a la empresa también lo era. Recientemente, sin embargo, esta clase de ataque ha aumentado en popularidad, haciendo que muchas organizaciones reconsideren el riesgo relativo. Directores ejecutivos están preocupados por la pérdida de ingresos y la mala prensa, las TI se preocupan por las aplicaciones bloqueadas y largas horas de trabajo.

Aunque no se puedan prevenir todos los ataques DDoS, hay opciones para limitar su eficacia y permitir que su organización se recuperé más rápido. En la mayoría de los recientes ataques contra aplicaciones Web, los atacantes simplemente envian más solicitudes que la aplicación Web puede manejar, lo que dificulta a los visitantes el utilizarla.

En este tipo de ataques, la mayoría de los atacantes no están preocupados por si el sistema y la aplicación se bloquea en realidad, aunque estarían felices si se produce un bloqueo. Su principal objetivo es evitar que los servicios ofrecidos por la compañía apuntada, responda a las peticiones de los usuarios legítimos, causando problemas para la empresa víctima.

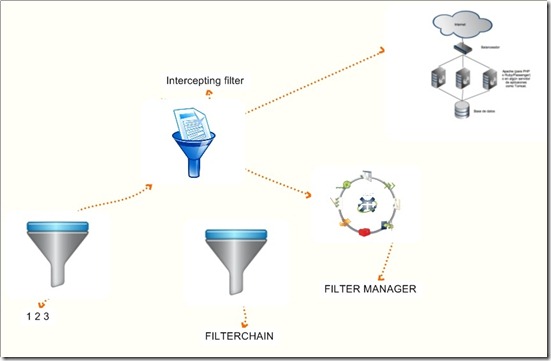

Si usted tiene un control adecuado de la tecnología, estos ataques son fáciles de detectar. Su Network Operations Center (NOC) estará en status quo para el ancho de banda, las solicitudes por segundo y el uso de recursos del sistema con tendencia normal. Entonces, ya sea repentina o después de una pequeña cantidad de tiempo, todas estas tendencias se disparan hacia arriba, se alcanzará los umbrales, y las alertas se enviarán por el sistema de monitoreo.

En una organización típica, estos eventos darán lugar a una escalada en el NOC, y el equipo de TI se apresurará a conseguir a la gente indicada. Gestión recibirá un aviso de que los sitios y las aplicaciones están respondiendo inusualmente, y todos se preguntarán que por qué hay un gran aumento en las solicitudes en un período de tiempo tan corto.

A menos que su sitio haya sido mencionado en la portada de Slashdot, lo más probable es que usted esté experimentando el comienzo de un ataque DDoS. ¡Felicitaciones! Usted es ahora parte del club de las organizaciones que han sido objeto de un ataque DDoS -generalmente porque los atacantes no son seguidores de sus políticas corporativas, o porque se les paga para que ataquen.

El primer paso es analizar los registros de solicitudes.

Leer el resto de este artículo aquí.

Los problemas de seguridad dan a muchas empresas la pausa para que consideren migrar parte de sus operaciones de TI a servicios basados en la nube. Pero se puede mantener la seguridad en la nube. En este informe del Centro de Lectura Dark Tech, que explicará los riesgos y le guiará en el establecimiento de políticas adecuadas de seguridad en la nube, los procesos y controles.

Leer el reporte de Dark Reading (Requiere de un registro gratuito para consultar).

Fuente: Information Week JRS/GC