Instituto Tecnológico de Los Mochis

INFORME FINAL DE RESIDENCIA PROFESIONAL

Análisis, investigación y desarrollo de Sistema de Control de Egresados vía intranet del Instituto

Tecnológico de Los Mochis

Leyva Rodríguez Julio Cesar

Sotelo Castillo Víctor Raúl

Diciembre 2012

INFORME FINAL DE RESIDENCIA PROFESIONAL

Leyva Rodríguez Julio Cesar

Lic. en Informática

08440863

Sotelo Castillo Víctor Raúl

Lic. en Informática

08440891

Realizado en:

Instituto Tecnológico de Los Mochis

Tema:

“Análisis, investigación y desarrollo de Sistema de Control de Egresados vía intranet del Instituto

Tecnológico de Los Mochis”

Índice

DESCRIPCIÓN DE LA INSTITUCION.. 6

Lugar de realización de la residencia: 8

PLANTEAMIENTO DEL PROBLEMA.. 9

PROCEDIMIENTO Y DESCRIPCION DE ACTIVIDADES. 17

DESCRIPCIÓN DE ACTIVIDADES. 18

RESULTADOS, PLANOS, GRAFICOS, PROTOTIPOS Y PROGRAMAS. 21

SISTEMA DE SEGUIMIENTO DE EGRESADOS FRONT END.. 25

CONCLUSIONES Y RECOMENDACIONES. 52

|

INTRODUCCIÓN

El proyecto, Análisis, investigación y desarrollo de Sistema de Control de Egresados vía intranet del Instituto Tecnológico de Los Mochis, fue desarrollado con el propósito de realizar el registro de los egresados de todas las carreras del Instituto Tecnológico de Los Mochis.

Es un sistema que cuenta con una base de datos en la cual estarán registrados los alumnos egresados del Instituto Tecnológico de Los Mochis, donde cada alumno tendrá datos generales, como nombre completo, numero de control, dirección, carrera, numero telefónico, dirección de correo electrónico, estado laboral, empresa, puesto, ciudad y numero telefónico de la empresa.

Esta base de datos estará conectada con una pagina web y el sitio web de el Instituto tendrá un vinculo hacia nuestra propuesta ya antes descrita (Sistema de Seguimiento de Egresados) la cual será un sitio amigable para el usuario y contendrá temas de interés para el egresado como un foro para debatir temas, bolsa de trabajo, cursos próximos a impartir en el instituto, conferencias, eventos, galerías, etc. también generara estadísticas a partir de los datos ingresados por el usuario, de esta manera la institución tendrá información clara acerca de sus egresados.

Con la realización de este proyecto se proporcionó beneficios tanto para el residente como para la empresa, ya que el residente adquirió conocimientos prácticos relacionados con su perfil profesional y experiencia laboral, de igual manera se adquirió la capacidad de relacionarse e interactuar en el área laboral real.

Con este sistema la dirección del Instituto Tecnológico de Los Mochis es capaz de llevar un control de las actividades de sus egresados y su estatus laboral, así como su ubicación actual y demás datos importantes para el óptimo control de egresados e impartir con la información obtenida nuevos cursos, talleres, eventos y conferencias a los que podrán asistir los egresados.

El sistema será desarrollado en entorno web dados los siguientes aspectos:

· Ofrecer información general detallada al mundo entero.

· Comunicación permanente e inmediata con los usuarios.

· Atender al usuario las 24 horas del día y los 7 días de semana.

· Reducción de costos en papelería de oficina.

· Multiplataforma, es decir, puede funcionar en distintos sistemas operativos (Windows, Mac, Linux, etc.) y en diferentes navegadores (Internet Explorer, Opera, Firefox, Safari, etc.)

Objetivo general.

Crear el Sistema de Control de Egresados como un sitio web donde los usuarios se registren llenando formularios con información acerca de su estatus laboral y tengan acceso a material de interés para los egresados.

Conectar el sitio web a una base de datos donde se guardara la información que los egresados proporcionen al momento de hacer el registro.

Objetivos específicos.

· Desarrollar en entorno web un sistema de captura de información.

· Agregar módulos para el registro de usuario (formularios de registro).

· Crear la base de datos donde se guarden los datos de los egresados.

· Lograr que el sitio web sea completamente amigable para el usuario.

· Mantener el software a un nivel de confiabilidad alto, para cumplir con los estándares del instituto.

Denominación o razón social: Instituto Tecnológico de Los Mochis.

Domicilio: Juan de Dios Batiz y 20 de noviembre Apartado Postal 766 Los Mochis, Sin. C.P. 81259

Teléfonos: (01-668) 812-58-58, 812-59-59, 815-26-06, fax 815-03-26

Ubicación geográfica:

Misión: Somos una Institución de Educación Superior Tecnológica de calidad, que forma profesionistas competentes y con valores, que se integran activamente en el desarrollo sustentable, económico, social y cultural de nuestro país y de la humanidad.

Visión: Ser una institución de Educación Superior Tecnológica de alto desempeño y de excelencia a nivel internacional, comprometida con el desarrollo sustentable y equitativo de la sociedad.

1. Ofrecer planes y programas de estudios que permitan la formación de profesionales, científicos, humanistas y tecnólogos para coadyuvar al desarrollo sustentable.

2. Ampliar la oferta educativa, a través de la creación de nuevos programas académicos y de la implementación de nuevas modalidades educativas, de acuerdo a los resultados de estudios de factibilidad, para contribuir al aseguramiento de la equidad en el acceso, la permanencia y el éxito académicos, y que respondan a las prioridades del desarrollo estatal, regional y nacional.

3. Reducir los índices de deserción, reprobación e incrementar los de eficiencia terminal y titulación para contribuir al aprovechamiento equitativo de las oportunidades de educación que ofrece el ITLM.

4. Actualizar de manera permanente a los profesionales en activo y capacitar a la comunidad en general para facilitar su incorporación a la sociedad del conocimiento.

5. Brindar becas y apoyos económicos a estudiantes sobresalientes que lo requieran para que puedan concluir sus estudios.

Giro: Institución de educación superior.

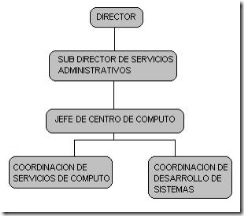

Lugar de realización de la residencia:

La residencia fue realizada en el centro de cómputo, este es responsable de planear, coordinar, desarrollar y evaluar las actividades en materia de administración y desarrollo de sistemas, servicios de cómputo y conectividad que se realicen en el tecnológico.

Lic. Erika Ojeda Torres

Teléfono: 8 12 59 59, 8 15 26 06 ext. 315 y 325

Jefa del Centro de Cómputo

eojeda@itmochis.edu.mx

La razón de este proyecto surge de la problemática que se tiene en la institución con respecto al seguimiento de las actividades de los egresados, ya que es muy difícil que un ex alumno siga frecuentando la institución. El trabajo que se realizará será el de desarrollar e implementar un sistema web hecho a la medida de las necesidades del departamento de vinculación, para facilitar el seguimiento de los egresados.

El principal problema a resolver de este sistema, será el crear una página web llamativa y amigable para los usuarios con el fin de lograr que los egresados se registren y así obtener estadísticas acerca de los ex alumnos egresados de esta institución.

Otro problema que se presentaba en el departamento de vinculación era el uso y desperdicio de hojas de papel, lo cual genera gastos a la institución además del impacto ambiental que esto representa. El uso de este sistema reduce considerablemente el uso de hojas de papel debido a que los formatos impresos que antes se usaban para este propósito están implementados en el sistema.

La implementación del Sistema de Control de Egresados será de gran importancia tanto para el egresado como para la institución, ya que para el egresado será más sencillo y practico obtener noticias e información acerca de diferentes cursos, capacitaciones, reuniones y demás actividades de egresados, y a su vez, es más fácil para la institución llevar un control de egresados y mantener contacto con ellos, además de los resultados estadísticos que podrá obtener con la información que maneja este sistema.

La institución requería la automatización del proceso de registro y seguimiento de egresados. Para ello se necesitaba una herramienta que estuviese al alcance de cualquier persona en cualquier lugar y a cualquier hora. En un principio se optó por un software de escritorio pero al momento de investigar acerca de las ventajas de las aplicaciones de escritorio nos encontramos con un problema de compatibilidad con diferentes sistemas operativos y sus versiones además de los problemas movilidad y después de analizar la problemática decidimos hacer el sistema en un entorno web.

La institución, mediante la implementación de este sistema obtendrá grandes beneficios como la automatización del proceso de seguimiento de egresados.

Esto le permitirá llevar un control detallado de sus egresados, a que se dedican actualmente, etc. Es decir, será capaz de obtener información de manera rápida y sencilla, misma que antes de implementar el sistema era difícil de conseguir ya que el egresado difícilmente regresa a la institución.

A demás, las estadísticas y graficas que este sistema genera con los datos de los egresados son de gran ayuda para mejorar la oferta educativa entre otras cosas.

Durante el desarrollo del proyecto surgieron algunos inconvenientes, uno de ellos fue que existía un descontrol, el seguimiento de egresados era inexistente y teníamos que familiarizarnos con la forma de trabajar de la institución.

Otro inconveniente surgió al momento de empezar a desarrollar el sistema ya que el departamento no contaba con una idea clara y concisa de cómo querían que fuese el sistema.

El desarrollo de este proyecto, estará respaldado por las técnicas utilizadas actualmente para el desarrollo de aplicaciones, desarrollo de software especializado y de algunos otros, como lo son: diseño de bases de datos, manejo de bases de datos, programación orientada a eventos, SQL, etc. En éste también estarán los requerimientos de la Institución I.T.L.M., que es exactamente a lo que se quiere llegar con la implementación de este software.

Lenguaje de programación.- Un lenguaje de programación es un idioma artificial diseñado para expresar computaciones que pueden ser llevadas a cabo por máquinas como las computadoras. Pueden usarse para crear programas que controlen el comportamiento físico y lógico de una máquina, para expresar algoritmos con precisión, o como modo de comunicación humana.1 Está formado por un conjunto de símbolos y reglas sintácticas y semánticas que definen su estructura y el significado de sus elementos y expresiones. Al proceso por el cual se escribe, se prueba, se depura, se compila y se mantiene el código fuente de un programa informático se le llama programación.

Sitio web: Un sitio web es una colección de páginas web relacionadas y comunes a un dominio de Internet o subdominio en la World Wide Web en Internet.

Joomla!: es un sistema de gestión de contenidos y un framework para aplicaciones web que también puede ser utilizado independientemente. Entre sus principales virtudes está la de permitir editar el contenido de un sitio web de manera sencilla.

Base de datos.- Una base de datos o banco de datos (en ocasiones abreviada con la sigla BD o con la abreviatura b. d.) es un conjunto de datos pertenecientes a un mismo contexto y almacenados sistemáticamente para su posterior uso. En este sentido, una biblioteca puede considerarse una base de datos compuesta en su mayoría por documentos y textos impresos en papel e indexados para su consulta. Actualmente, y debido al desarrollo tecnológico de campos como la informática y la electrónica, la mayoría de las bases de datos están en formato digital (electrónico), que ofrece un amplio rango de soluciones al problema de almacenar datos.

Sistema gestor de base de datos.- En inglés: Database management System, abreviado DBMS, son un tipo de software muy específico, dedicado a servir de interfaz entre la base de datos, el usuario y las aplicaciones que la utilizan.

Mysql.- Es un sistema de gestión de base de datos relacional, multihilo y multiusuario.

Interfaz de usuario.- Recurso de software, generalmente un componente central del sistema operativo, diseñado para permitir al usuario interactuar con el sistema. La interfaz de usuario más simple, conocida como consola (en inglés Shell), utiliza sólo un monitor y un teclado conectado al sistema y un programa que interpreta los comandos tecleados por el usuario en la línea de comandos para ejecutar acciones específicas. En la actualidad, son comunes las interfaces gráficas de usuario ó GUI (del inglés Graphical User interface), que usan, además, dispositivos apuntadores como el ratón o mouse e incluyen múltiples elementos gráficos intuitivos como iconos o botones.

Software.- Se conoce como software1 al equipamiento lógico o soporte lógico de un sistema informático; comprende el conjunto de los componentes lógicos necesarios que hacen posible la realización de tareas específicas, en contraposición a los componentes físicos, que son llamados hardware.

SQL.-Del ingles (Structured Query Language).Un lenguaje que se ha convertido en uno de los estándares actuales para la gestión de bases de datos. Hoy existen varios sistemas profesionales basados en SQL, que permiten una gestión eficiente de bases de datos y el acceso a estas sobre redes e Internet, por ejemplo: MySQL ó Postgresql.

Con la realización de este proyecto se proporcionaron beneficios tanto para el residente como para la institución, ya que el residente adquirió conocimientos prácticos relacionados con su perfil profesional y experiencia laboral, de igual manera se adquirió la capacidad de relacionarse e interactuar en el área laboral real.

Al realizar este sistema la dirección del Instituto Tecnológico de Los Mochis será capaz de llevar un control de las actividades de sus egresados y su estatus laboral, así como su ubicación actual y demás datos importantes para el optimo control de egresados e implementar con la información obtenida nuevos cursos, talleres, eventos y conferencias a los que podrán asistir los egresados.

El sistema será desarrollado en entorno web dados los siguientes aspectos:

· Ofrecer información general detallada al mundo entero.

- Comunicación permanente e inmediata con los usuarios.

· Atender al usuario las 24 horas del día y los 7 días de semana.

· Reducción de costos en papelería de oficina.

· Multiplataforma, es decir, puede funcionar en distintos sistemas operativos (Windows, Mac, Linux, etc.) y en diferentes navegadores (Internet Explorer, Opera, Firefox, Safari, etc.)

El desarrollo de este proyecto está respaldado por las técnicas utilizadas actualmente para el desarrollo de aplicaciones, desarrollo de software especializado y de algunos otros, como lo son: diseño de bases de datos, manejo de bases de datos, programación orientada a eventos, SQL, etc.

En éste también estarán los requerimientos del Instituto Tecnológico de Los Mochis, que es exactamente a lo que se quiere llegar con la implementación de este software.

Para la realización de este proyecto se pondrán en práctica los conocimientos adquiridos durante el transcurso de la carrera, también será necesario en conjunto con el departamento de vinculación llevar a cabo una investigación, basándose en los métodos y procedimientos que actualmente se ponen en práctica, para realizar un proyecto de calidad, y que satisfaga todas las necesidades de la institución.

Antes de implementar realmente el proyecto se realizarán las pruebas correspondientes, previas a su instalación, esto para asegurar que haya el mínimo de errores, y evitar se produzca algún tipo de daño al instituto.

A continuación se muestran los diferentes conceptos que servirán para la realización del proyecto:

Lenguaje de programación.- Un lenguaje de programación es un idioma artificial diseñado para expresar computaciones que pueden ser llevadas a cabo por máquinas como las computadoras. Pueden usarse para crear programas que controlen el comportamiento físico y lógico de una máquina, para expresar algoritmos con precisión, o como modo de comunicación humana.1 Está formado por un conjunto de símbolos y reglas sintácticas y semánticas que definen su estructura y el significado de sus elementos y expresiones. Al proceso por el cual se escribe, se prueba, se depura, se compila y se mantiene el código fuente de un programa informático se le llama programación. [i]

Sitio web: Un sitio web es una colección de páginas web relacionadas y comunes a un dominio de Internet o subdominio en la World Wide Web en Internet.[ii]

Joomla!: es un sistema de gestión de contenidos y un framework para aplicaciones web que también puede ser utilizado independientemente. Entre sus principales virtudes está la de permitir editar el contenido de un sitio web de manera sencilla.[iii]

Base de datos.- Una base de datos o banco de datos (en ocasiones abreviada con la sigla BD o con la abreviatura b. d.) es un conjunto de datos pertenecientes a un mismo contexto y almacenados sistemáticamente para su posterior uso. En este sentido, una biblioteca puede considerarse una base de datos compuesta en su mayoría por documentos y textos impresos en papel e indexados para su consulta. Actualmente, y debido al desarrollo tecnológico de campos como la informática y la electrónica, la mayoría de las bases de datos están en formato digital (electrónico), que ofrece un amplio rango de soluciones al problema de almacenar datos.[iv]

Sistema gestor de base de datos.- En inglés: Database management System, abreviado DBMS, son un tipo de software muy específico, dedicado a servir de interfaz entre la base de datos, el usuario y las aplicaciones que la utilizan. [v]

Mysql.- Es un sistema de gestión de base de datos relacional, multihilo y multiusuario.[vi]

Interfaz de usuario.- Recurso de software, generalmente un componente central del sistema operativo, diseñado para permitir al usuario interactuar con el sistema. La interfaz de usuario más simple, conocida como consola (en inglés Shell), utiliza sólo un monitor y un teclado conectado al sistema y un programa que interpreta los comandos tecleados por el usuario en la línea de comandos para ejecutar acciones específicas. En la actualidad, son comunes las interfaces gráficas de usuario ó GUI (del inglés Graphical User interface), que usan, además, dispositivos apuntadores como el ratón o mouse e incluyen múltiples elementos gráficos intuitivos como iconos o botones.

Software.- Se conoce como software1 al equipamiento lógico o soporte lógico de un sistema informático; comprende el conjunto de los componentes lógicos necesarios que hacen posible la realización de tareas específicas, en contraposición a los componentes físicos, que son llamados hardware.[vii]

SQL.-Del ingles (Structured Query Language).Un lenguaje que se ha convertido en uno de los estándares actuales para la gestión de bases de datos. Hoy existen varios sistemas profesionales basados en SQL, que permiten una gestión eficiente de bases de datos y el acceso a estas sobre redes e Internet, por ejemplo: MySQL ó Postgresql.[viii]

Servidor.- En informática, un servidor es una computadora que forma parte de una red, provee servicios a otras computadoras denominadas clientes.

· Servidor web.- Un servidor web o servidor HTTP es un programa informático que procesa una aplicación del lado del servidor realizando conexiones bidireccionales y/o unidireccionales y síncronas o asíncronas con el cliente generando o cediendo una respuesta en cualquier lenguaje o Aplicación del lado del cliente. El código recibido por el cliente suele ser compilado y ejecutado por un navegador web. Para la transmisión de todos estos datos suele utilizarse algún protocolo. Generalmente se utiliza el protocolo HTTP para estas comunicaciones, perteneciente a la capa de aplicación del modelo OSI. El término también se emplea para referirse al ordenador que ejecuta el programa.

Cliente FTP.- Un cliente FTP emplea el protocolo FTP para conectarse a un servidor FTP para transferir archivos.

Algunos clientes de FTP básicos vienen integrados en los sistemas operativos, incluyendo Windows, DOS, Linux y Unix. Sin embargo, hay disponibles clientes con más funcionalidades, habitualmente en forma de Shareware/Freeware para Windows y como software libre para sistemas de tipo Unix. Muchos navegadores recientes también llevan integrados clientes FTP (aunque un cliente FTP trabajará mejor para FTP privadas que un navegador).

PROCEDIMIENTO Y DESCRIPCION DE ACTIVIDADES

Las actividades que se desarrollarán, de forma consecutiva, para llevar a cabo la realización de este proyecto, son las siguientes:

- Capacitación.

- Documentación de la información.

- Análisis de procedimientos de la institución.

- Desarrollo del sistema.

- Pruebas del sistema.

- Implementación del sistema.

- Detección y corrección de errores.

Documentación de información.- se investigó en el departamento de vinculación de que manera se guardaba anteriormente la información de los egresados con el fin automatizar el proceso de registro, manejo y guardado de información, todo esto para no alterar o modificar los formularios de registro ni ningún tipo de información necesaria para el departamento.

Análisis de procedimientos de la institución.- Se indago en los procedimientos de la institución, para verificar la forma de cómo se debía adaptar el sistema, lo más apegado posible a la forma de trabajo que se utiliza actualmente.

También se verifico que tipos de datos se guardan y se capturaron datos existentes.

Capacitación.- Para empezar a trabajar fue necesario llevar a cabo una investigación acerca de herramientas útiles para el desarrollo de páginas web dinámicas como por ejemplo “Joomla”, “PHP”,”JQuery”, “Ajax”, etc.

También fue necesario investigar acerca de bases de datos, su manejo y configuración, así como instalación, configuración y propiedades de servidores de bases de datos y servidores web así como de clientes FTP para poder trabajar remotamente

Desarrollo del sistema.- El sistema se desarrolló tomando en cuenta el proceso original, es decir, tomando como base el formulario impreso de registro que usaba la institución para el seguimiento de egresados. Durante el desarrollo del sistema dicho proceso se digitalizo haciendo un formulario de registro para una bases de datos vía web. Se realizó de esta manera con el fin de no alterar los datos originales.

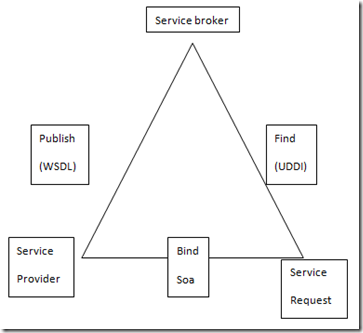

En un principio se pensó en un software de escritorio con una base de datos, pero después de un análisis detallado de las ventajas y desventajas que podía tener realizar un sistema de este tipo como software de escritorio, se llegó a la conclusión de desarrollar un sistema WEB dadas las ventajas que tiene contra un software de escritorio.

A continuación se comparan las características de las aplicaciones Web que se usan con un navegador de internet vs. Las aplicaciones de Escritorio que se usan localmente en una computadora.

|

Característica |

Web |

Escritorio |

|

|

1 |

Personalización, actualización y soporte |

Es suficiente con realizar los cambios en el servidor WEB |

Hay que realizarlos en cada estación de trabajo (PC) donde se tenga la aplicación |

|

2 |

Accesibilidad y cobertura |

Cualquier lugar con acceso a Internet |

Solo en el computador donde se haya instalado previamente el software |

|

3 |

Capacidad de usuarios concurrentes |

Alta debido a la arquitectura de clientes livianos que la pueden usar |

Baja ya que la forma de diseño es centrada en un único usuario local |

|

4 |

Portabilidad |

El sistema puede ser usado con cualquier navegador de Internet |

Solo funciona en el sistema operativo para el cual fue creado |

|

5 |

Infraestructura y movilidad |

Solo se tiene que conectar a la Internet |

Está restringido a la ubicación del computador local. |

|

6 |

Seguridad eléctrica y lógica |

Es responsabilidad del proveedor de servicio |

Es responsabilidad del administrador de la compañía y de cada usuario que usa el sistema localmente. |

Uno de nuestros objetivos primordiales al desarrollar el sistema, era que fuera completamente amigable para el cliente, es decir, que la interfaz fuera clara, entendible y fácil de manipular para cualquier persona debido a que es un sistema que no va a ser utilizado por personal especializado, sino por personas que pueden no tener conocimientos avanzados de computación.

Pruebas del sistema.- La actividad denominada pruebas del sistema fue aplicada la mayor parte del tiempo del proyecto.

Esta actividad consistió en probar el sistema cada vez que se terminaba una etapa con el fin de detectar errores en el desarrollo para corregir las fallas y tomar medidas para que no sucediera de nuevo, todo esto previo a la instalación e implementación del sistema, con el objetivo de evitar causar algún tipo de daño o pérdida a la institución.

Para esto se debimos utilizar el sistema de forma real, es decir, darle el uso que realmente va a tener ya implementado, esto se realizó con datos ficticios pero lo mas apegado a situaciones reales.

Implementación del sistema.- Una vez terminadas las pruebas, y después de haber verificado que al usar el sistema no se dañan o alteran en lo más mínimo los datos que se manejan, se procedió a la implementación para empezar a trabajar en el campo para el que fue diseñado y desarrollado.

Detección y corrección de errores.- Esta actividad será muy importante llevarla a cabo, dado que pueden surgir errores que no se dieron durante el proceso de evaluación, u ocasionados por algún otro factor, ya sea externo o interno del mismo.

RESULTADOS, PLANOS, GRAFICOS, PROTOTIPOS Y PROGRAMAS

Para empezar con el desarrollo de este proyecto fue necesario realizar la instalación de los siguientes programas:

- Joomla: Joomla es un Sistema de gestión de contenidos que permite desarrollar sitios web dinámicos e interactivos. Permite crear, modificar o eliminar contenido de un sitio web de manera sencilla a través de un Panel de Administración. Es un software de código abierto, desarrollado en PHP y liberado bajo licencia GPL. Este administrador de contenidos puede utilizarse en una PC local (en Localhost), en una Intranet o a través de Internet y requiere para su funcionamiento una base de datos creada con un gestor MySQL, así como de un servidor HTTP Apache.

Pantalla de instalación de Joomla

- Phpmyadmin: es una herramienta escrita en PHP con la intención de manejar la administración de MySQL a través de páginas web, utilizando Internet.

Actualmente puede crear y eliminar Bases de Datos, crear, eliminar y alterar tablas, borrar, editar y añadir campos, ejecutar cualquier sentencia SQL, administrar claves en campos, administrar privilegios, exportar datos en varios formatos y está disponible en 62 idiomas. Se encuentra disponible bajo la licencia GPL.[ix]

Phpmyadmin

- Artisteer: Artisteer permite diseñar temas para insertarlos en gestores de contenidos como Drupal, Joomla, WordPress o Blogger, consiguiendo tener una web completamente personalizada, en la que podremos configurar hasta el más mínimo aspecto.[x]

Página principal de Artisteer

· Bitvise Tunnelier 4.50: Tunnelier es un potente cliente para SSH con mucha flexibilidad y compatibilidad para ajustes de TCP/IP.

Tunnelier incorpora un puente de FTP a SFTP que realiza la conexión entre los protocolos FTP y SFTP permitiendo que cualquier aplicación de FTP pueda conectarse de forma segura a un servidor SFTP.[xi]

Bitvise Tunnelier 4.50

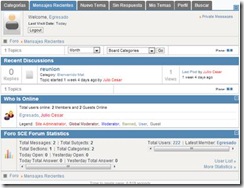

- Kunena: Es un componente para Joomla cuya funciones son la de administración de foros en el sitio

- CodeIgniter: Es un programa o aplicación web desarrollada en PHP para la creación de cualquier tipo de aplicación web bajo PHP. Es un producto de código libre, libre de uso para cualquier aplicación.

Como cualquier otro framework, CodeIgniter contiene una serie de librerías que sirven para el desarrollo de aplicaciones web y además propone una manera de desarrollarlas que debemos seguir para obtener provecho de la aplicación. Esto es, marca una manera específica de codificar las páginas web y clasificar sus diferentes scripts, que sirve para que el código esté organizado y sea más fácil de crear y mantener. CodeIgniter implementa el proceso de desarrollo llamado Modelo Vista Controlador (MVC), que es un estándar de programación de aplicaciones, utilizado tanto para hacer sitios web como programas tradicionales. [xii]

- JPGraph: Es una librería PHP que te permitirá crear gráficos matemáticos y estadísticos de manera sencilla y con absoluto control. Esta librería soporta una amplia variedad de tipos de gráficos para todas las necesidades.[xiii]

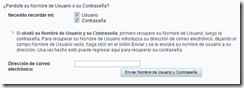

SISTEMA DE SEGUIMIENTO DE EGRESADOS FRONT END

A continuación se mostrara el desarrollo final del sistema de seguimiento de egresados.

Página principal de acceso al sistema

Esta página es la que se muestra al público en general, registrados o no registrados.

Página principal

En esta página se pueden apreciar los siguientes elementos:

- Encabezado

- Menú horizontal principal

- Menú principal

- Acceso

- Contenido

Elementos de la página principal

Encabezado

Aquí se muestra el título principal del sistema como los logos de la institución.

Encabezado

Menú horizontal principal

Aquí se muestra uno o varios menús desplegables con diversas opciones que se pueden elegir según sea el nivel de acceso:

- Para usuarios no registrados:

- Acerca de

- Misión

- Visión

- Acerca de

Menú para el público en general

Menú Principal

Es el menú principal de la página y se muestra en cualquier nivel de acceso. Este menú contiene dos opciones:

- Inicio: es un hipervínculo que direcciona hacia la página principal del Sistema de Seguimiento de Egresados.

- Contáctenos: es un vínculo hacia la página donde se muestra la información de contacto del Instituto Tecnológico de Los Mochis.

Acceso: presenta un formulario de acceso o log in, donde se requiere que el usuario ingrese datos para la autenticación de la cuenta, tales como usuario y contraseña.

El formulario tiene una opción llamada Recordarme la cual es útil para mantener la conexión con la pagina aun habiéndola cerrado.

Si el usuario no está registrado, el menú también cuenta con una opción de Registro, donde se requiere de algunos datos del egresado, mismos que se describirán más adelante.

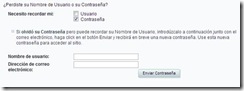

¿Perdiste tu Usuario/Contraseña?

En caso de ser un usuario registrado y haber perdido nombre de usuario o contraseña, este sistema tiene una opción de recuperación de cuenta llamada ¿Perdiste tu Usuario/Contraseña?

Esta opción ayuda a recuperar contraseñas o nombres de usuario mediante el envío de los datos vía e-mail.

Usuario olvidado

Contraseña olvidada

Usuario y contraseña olvidados

Registro

Esta opción es para usuarios no registrados. Esta opción vinculara al usuario con un formulario de registro que tendrá que llenar con su información para poder crear su cuenta.

Una vez llenados los campos del formulario hay que dar clic en el botón Registro y automáticamente quedara registrado como egresado.

Simbología del formulario

|

Campo obligatorio |

|

|

Campo visible en su perfil |

|

|

Campo no visible en su perfil |

|

|

Información: dirija el ratón al icono |

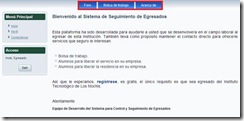

Para usuarios registrados

En la página principal, en el menú horizontal aparecerán dos menús desplegables más:

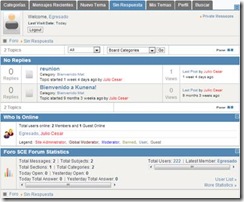

- Foro

- Categorías

En esta sección se encuentran los temas del foro divididos por categoría.

- Mensajes recientes

En esta sección se encuentran los temas mas recientes comentados en el foro

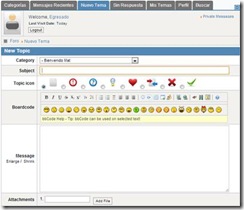

- Nuevo tema

Esta sección es para abrir un nuevo tema de discusión en el foro. Cuenta con un editor de textos, opción para adjuntar archivos, etc.

- Sin respuestas

En esta sección se agrupan los mensajes que aún no han sido respondidos.

- Mis temas

Aquí aparecen los temas que han sido puestos a discusión por el usuario.

- Perfil

En esta sección aparece la información de perfil del usuario y la actividad que ha tenido en el foro.

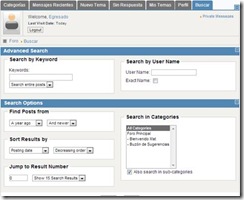

- Buscar

Le será útil al egresado para filtrar la búsqueda en el foro.

Las búsquedas se pueden filtrar por:

- Palabras clave

- Nombre de usuario

- Fecha

- Categorías

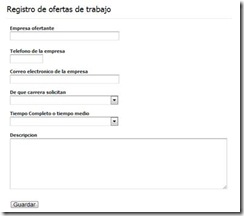

- Bolsa de trabajo

- Ofertar trabajo

Sirve para que el usuario pueda hacer ofertas de empleo a los usuarios de la comunidad.

Se trata de un formulario donde el usuario tiene que llenar los campos y publicar la oferta de trabajo.

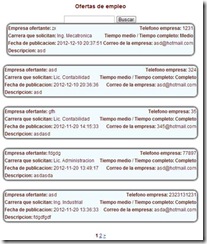

- Ofertas de trabajo

El egresado podrá consultar esta sección en busca de trabajo. Los egresados que sean propietarios de empresas o tengan un empleo para ofertar podrán publicarlo en esta sección. También cuenta con un buscador para facilitar la búsqueda por palabras clave.

En el menú principal aparece una opción nueva: Perfil

- Perfil

En esta página aparecen los datos generales del egresado, algunos de los cuales serán visibles para los demás usuarios de la comunidad con quienes podrá interactuar y mantenerse en contacto si así lo desea.

- Editar

Esta opción permite al usuario editar una página de perfil a su gusto para que sea vista por los demás usuarios del sistema.

Al colocar el puntero sobre este menú, automáticamente se desplegaran dos opciones que tienen como objetivo ayudar al usuario a modificar su página de perfil.

· Actualizar perfil

o Perfil

§ Información de contacto

Esta parte es para modificar la información general del contacto.

Una vez modificada la información habrá que dar clic en el botón Actualizar para guardar los cambios.

Esta operación se puede repetir las veces que el usuario guste.

Algunos de estos datos serán visibles para los demás usuarios.

§ Estudios realizados

Aquí el egresado podrá modificar su información académica.

§ Información laboral

Aquí, al igual que en las otras dos pestañas, el usuario podrá modificar su información laboral.

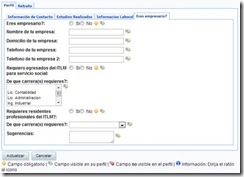

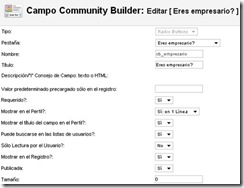

§ ¿Eres empresario?

En esta sección el egresado, en caso de ser dueño de una empresa podrá poner a la disposición del instituto los datos de su empresa para efecto de solicitar residentes, publicar en la bolsa de trabajo, etc.

o Retrato

En esta sección el usuario podrá cambiar su imagen de perfil para que sea vista por los demás usuarios del sistema.

Podrá elegir una imagen precargada, o bien, podrá subir una imagen para que sea usada como imagen de perfil.

· Actualizar imagen

Esta opción también sirve para subir una imagen y también cuenta con un botón para seleccionar un archivo y subirlo.

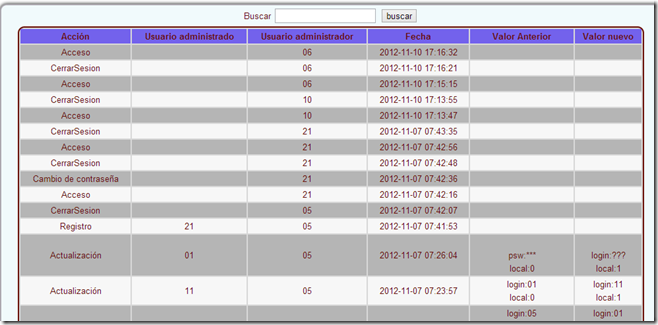

El back end es la parte del sistema en el cual solo pueden entrar los administradores del sistema, esto es solo para los usuarios del departamento de sistemas. Esta sección sirve para:

- Hacer bajas, altas y modificaciones de los datos de los egresados

- Dar mantenimiento al sitio

- Crear artículos

- Modificar artículos

- Publicar artículos

- Ingresar, modifica y eliminar campos de datos al formulario del registro de los egresados

A continuación se mostraran imágenes del back end del sistema

Para ingresar al administrador del sistema es necesario entrar a la siguiente URL

http://www.itmochis.edu.mx/sse/administrator/

En el cual se mostrara la siguiente pantalla de acceso

Acceso a la administración

Al ingresar al sistema estaremos en la interfaz de la administración como se muestra en la siguiente imagen

Herramientas relevantes al proyecto

Añadir nuevo artículo

Esta sección sirve para crear artículos y ser mostrados en la página principal, utiliza un editor más reciente hasta la fecha de JCE en cual cuenta con las herramientas suficientes de edición de documentos, las herramientas que tiene que más se van a usar son:

Esta sección sirve para crear artículos y ser mostrados en la página principal, utiliza un editor más reciente hasta la fecha de JCE en cual cuenta con las herramientas suficientes de edición de documentos, las herramientas que tiene que más se van a usar son:

- Insertar imagen

- Insertar tabla

- Subir archivo

- Hipervínculos

A continuación se muestra una imagen del editor

Editor de artículos JCE

Este módulo sirve para administrar a todos los usuarios del sistema, tanto como agregar, eliminar y modificar.

En este modulo se presenta información de los usuarios del sistema los cuales son:

- Nombre del usuario

- Usuario

- Si esta habilitado

- Si esta activado

- Grupo en el cual se encuentra

- Correo electrónico

- Fecha de la ultima visita

- Fecha de registro

A continuación se mostrara la imagen de este modulo

Gestor de usuarios

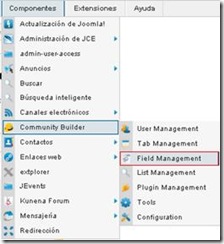

Community Builder

El Componente más importante para el control de los datos de los egresados, aquí el operador de la administración del sistema de seguimiento de egresados podrá hacer las siguientes operaciones:

El Componente más importante para el control de los datos de los egresados, aquí el operador de la administración del sistema de seguimiento de egresados podrá hacer las siguientes operaciones:

- Dar mantenimiento a las tablas de la base de datos de los egresados

- Corregir errores

- Bloquear egresados

- Borrar egresados

- Modificar egresados

- Crear, modificar y eliminar campos de datos de los egresados “Gestor de campos CB”

De este componente solo se mostrara de la sección más relevante que es el uso del Gestor de campos CB

Para entrar a esta herramienta solo nos dirigimos al menú componentes luego al submenú Community Builder y seleccionar Field Management tal como se muestra en la siguiente imagen

Y se muestra la tabla con los siguientes valores

- Nombre del campo

- Titulo del campo

- Tipo

- En que pestaña se muestra

- Si es requerido para registraste

- Si aparece en el registro

- Si se puede buscar

- Si esta publicado

Al dar clic en el nombre aparece la siguiente ventana para modificar los datos del campo

En el cual se muestra:

· Tipo de campo

· Pestaña en la cual se visualizar en el perfil del usuario

· Nombre del campo para interactuar con la base de datos

· Si es requerido para el registro

· Modo en que se va mostrar en el perfil si en una línea o 2 líneas

· Si se desea mostrar en el perfil

· Si se puede buscar

· Si se muestra en el registro

· Si esta publicada

· Tamaño , aquí por defecto es 0

![]() Para crear un nuevo campo, basta con dar clic en “Nuevo Campo”.

Para crear un nuevo campo, basta con dar clic en “Nuevo Campo”.

La interfaz es similar a la de “Modificar un Campo”.

CONCLUSIONES Y RECOMENDACIONES

Con el desarrollo del sistema para el seguimiento de egresados el Instituto Tecnológico de Los Mochis puede procesar de de manera más rápida y eficaz los datos de los egresados, introducirlos al campo laboral y ofrecerles servicios o información que a los egresados les concierne tales como titulación, cursos, diplomados, etc.

Se obtienen estadísticas que con el sistema manual anterior tardaría días o tal vez semanas en y procesar tantos datos escritos en hojas.

A demás tiene un impacto positivo en la economía de la institución y el medio ambiente, ya que con la implementación de este sistema se ahorraran miles de pesos en hojas de papel y tinta.

Para poder llevar a cabo este proyecto fue de suma importancia el trabajar en equipo con el Departamento de Vinculación y con el Departamento de Centro de Computo, ya que estos aclaraban las dudas que podrían surgir durante la realización del sistema.

A partir de esta experiencia, se logró obtener conocimientos sobre la manera de trabajar en un ambiente laboral y del trabajo en equipo.

Para lo cual se propone que a este proyecto se le dé continuidad con respecto a su implementación, ya que implementar este sistema le permitirá a la institución conocer detalladamente los datos del egresado, permanecer en contacto con él y llevar un control riguroso y estadístico de sus egresados.

Se recomienda que a los alumnos que estén cursando su último semestre o estén próximos a realizar el servicio social, deban tener como requisito darse de alta en el Sistema de Seguimiento de Egresados, de esta manera el Departamento de Vinculación podrá hacer uso de la información de los alumnos, por ejemplo, alumnos aspirantes a residencia profesional, alumnos aspirantes al servicio social etc.

[i] http://es.wikipedia.org/wiki/Lenguaje_de_programaci%C3%B3n

[ii] http://es.wikipedia.org/wiki/Sitio_web

[iii] http://es.wikipedia.org/wiki/Joomla!

[iv] http://es.wikipedia.org/wiki/Base_de_datos

[v] http://es.wikipedia.org/wiki/DBMS

[vi] http://www.definicionabc.com/tecnologia/mysql.php

[vii] http://es.wikipedia.org/wiki/Software

[viii] http://es.wikipedia.org/wiki/SQL

[ix] 11-12-2012 , http://es.wikipedia.org/wiki/PhpMyAdmin

[x] 11-12-2012 , http://artisteer.malavida.com/

[xi] 11-12-2012 , http://tunnelier.softpedia.com/es/

[xii] 11-12-2012 , http://www.desarrolloweb.com/articulos/codeigniter.html

[xiii] 11-12-2012 , http://blog.unijimpe.net/jpgraph-graficos-con-php/